“هل تعلم أن هاتفك الذكي يحمل من أسرارك ما يكفي لتدمير حياتك؟ في عصر صارت فيه الهواتف امتداداً لأجسادنا، تحوّلت إلى كنز ثمين للمخترقين والحكومات على حد سواء.

تقارير أممية تكشف أن 1 من كل 3 هواتف ذكية يتعرض لمحاولة اختراق سنوياً، بينما حوّلت برامج مثل “بيغاسوس” الهاتف إلى جاسوس خفي يسجل كل همسة وحركة.

في هذا التحليل الشامل، نكشف الآليات الخفية لتجسس الهواتف: كيف تُسرَب محادثاتك؟ ما حقيقة إغلاق الجهاز كحل؟ وهل يمكن لهاتفك أن يتحول إلى سلاح ضدك حتى عند إطفائه؟

سنغوص في عالم البرمجيات الخبيثة التي تتحكم بجهازك عن بُعد، ونكشف لماذا قد يكون هاتفك القديم أكثر خطورة، ونقدم خارطة طريق لحماية نفسك من هجمات تتجاوز الخيال.

استعد لرحلة داخل العقل الإلكتروني للمخترقين… حيث تبدأ المعركة الحقيقية لاستعادة خصوصيتك.”

“تحليل تقني لآليات اختراق الهواتف – من برمجيات تجارية إلى أدوات مخابراتية متطورة”

1. التجسس عبر الهاتف المحمول

1.1 المعلومات التي يمكن الحصول عليها من الجهاز المخترق:

- المحادثات: تسجيل المكالمات الصوتية، التنصت عبر الميكروفون، قراءة الرسائل النصية والبريد الإلكتروني ورسائل التطبيقات (واتساب، تلغرام).

- البيانات الشخصية: جهات الاتصال، الصور، الفيديوهات، الملاحظات، المستندات، كلمات المرور المخزنة.

- الموقع الجغرافي: تتبع الموقع في الوقت الحقيقي، معرفة الأماكن التي تم زيارتها (سجل المواقع).

- نشاط الإنترنت: سجل التصفح، المواقع التي تم زيارتها، عمليات البحث.

- استخدام التطبيقات: معرفة التطبيقات المستخدمة ووقت ومدة استخدامها.

- التحكم عن بعد: تفعيل الكاميرا والميكروفون سرًا، التقاط لقطات شاشة، حذف أو تثبيت تطبيقات.

1.2 هل إغلاق الجهاز يمنع استمرار سرقة البيانات؟

- الإغلاق الكامل (Power Off): نعم، يمنع بشكل كبير جدًا. عند إطفاء الهاتف تمامًا، تنقطع جميع عملياته بما فيها برامج التجسس (مع استثناءات نادرة جدًا تتطلب ثغرات أمنية غير عادية في العتاد نفسه). لا يمكن نقل بيانات أو تنصت أثناء الإغلاق الكامل.

- شاشة القفل فقط (Screen Off): لا، لا يمنع. برامج التجسس تستمر في العمل في الخلفية.

- وضع الطيران (Airplane Mode): يقلل المخاطر بشكل كبير لأنه يقطع اتصال الشبكة (الإنترنت والاتصالات)، مما يمنع نقل البيانات الجديدة إلى المخترق، لكن البرنامج الخبيث قد يظل نشطًا ويخزن البيانات ليرسلها لاحقًا عند إعادة الاتصال.

1.3 هل تغيير شريحة الاتصال يمنع التجسس؟

- لا، لا يمنع التجسس بشكل فعال. برامج التجسس تعتمد على اتصال الإنترنت (Wi-Fi أو بيانات الجوال) وليس على رقم الهاتف أو شريحة SIM معينة. بمجرد تثبيت البرنامج الخبيث على الجهاز، سيحاول استخدام أي اتصال إنترنت متاح لإرسال البيانات.

- ملاحظة: قد يمنع تغيير الشريحة تتبع موقعك عبر الشبكة الخلوية من قبل بعض الجهات (ليس البرمجيات الخبيثة على هاتفك)، لكن الثغرات مثل

SIMjackerتظهر أن الشريحة نفسها قد تُستهدف أحيانًا.

1.4 هل استخدام الهاتف النقال القديم يمنع الاختراق؟

- ليس بالضرورة، بل قد يزيد الخطورة. الأسباب:

- انعدام التحديثات الأمنية: الهواتف القديمة لا تتلقى تحديثات نظام التشغيل أو التطبيقات لإصلاح الثغرات الأمنية المعروفة، مما يجعلها أهدافًا سهلة.

- عدم دعم تطبيقات الأمان الحديثة: قد لا تعمل برامج مكافحة الفيروسات أو التطبيقات الوقائية بكفاءة.

- ثغرات غير معروفة: قد تحتوي أنظمتها القديمة على ثغرات لم يتم اكتشافها أو إصلاحها.

- استثناء محتمل: إذا كان الهاتف “غبيًا” (بدون أنظمة ذكية أو اتصال إنترنت)، يكون خطر الاختراق عن بعد ضئيلًا جدًا.

1.5 أساليب اختراق الجهاز:

- هندسة اجتماعية: خداع المستخدم لتنزيل وتثبيت برنامج تجسس (مرفق برسالة، رابط، تطبيق وهمي، إعلان خبيث).

- استغلال الثغرات الأمنية: استهداف ثغرات في نظام التشغيل أو التطبيقات الشائعة (مثل المتصفحات) دون تدخل المستخدم (

هجمات Zero-Click). - التصيد الاحتيالي (Phishing): رسائل أو مواقع وهمية تطلب معلومات تسجيل الدخول أو تنزيل برامج ضارة.

- تطبيقات غير موثوقة: تحميل تطبيقات من متاجر غير رسمية (سيدي) أو تطبيقات معدلة تحتوي على برامج تجسس.

- هجمات الشبكة: استخدام شبكات WiFi عامة غير آمنة لاعتراض البيانات أو حقن برمجيات خبيثة.

- الوصول المادي: تثبيت برامج تجسس يدويًا إذا تمكن شخص ما من الوصول إلى الهاتف لفترة كافية.

2. كيف يمكن للمستخدم منع اختراق هاتفه؟

- تحديث دائم: حافظ على تحديث نظام التشغيل وجميع التطبيقات باستمرار لإصلاح الثغرات الأمنية.

- مصدر التطبيقات: قم بتثبيت التطبيقات فقط من المتاجر الرسمية (Google Play, App Store).

- مراجعة الأذونات: افحص أذونات التطبيقات بانتظام (الإعدادات > الخصوصية > مدير الأذونات) وامنح فقط الأذونات الضرورية لهدف التطبيق (خاصة الميكروفون، الكاميرا، الموقع، جهات الاتصال). عطل الأذونات غير الضرورية.

- برامج الحماية: استخدم برنامجًا موثوقًا لمكافحة الفيروسات والبرمجيات الخبيثة.

- حذر من الروابط والمرفقات: لا تنقر على روابط أو تفتح مرفقات في رسائل من مرسلين مجهولين أو غير موثوقين، حتى لو بدت مألوفة.

- شبكات WiFi آمنة: تجنب استخدام شبكات WiFi العامة غير الآمنة للأنشطة الحساسة. استخدم VPN موثوقًا عند الحاجة.

- تغطية الكاميرا: استخدم غطاءً فيزيائيًا (لاصق أو شريط) لتغطية كاميرات الهاتف الأمامية والخلفية عند عدم استخدامها لمنع التجسس البصري.

- إدارة الميكروفون:

- تعطيل الأذونات: عطل أذونات الميكروفون للتطبيقات غير الضرورية.

- برامج حماية متخصصة: استخدم تطبيقات مثل “Block & Protect Mic, Camera” للتحكم في الوصول.

- الإجراء المتقدم (للمستخدمين ذوي الحساسية القصوى): إزالة الميكروفون الداخلي بواسطة فني مختص واستخدام ميكروفون خارجي (جاك، USB، بلوتوث) يتم توصيله وفصله عند الحاجة فقط. هذا يضمن عدم قدرة أي برنامج على التنصت عبر الميكروفون الداخلي.

- تأمين الهاتف: استخدم قفل شاشة قوي (PIN, نمط, كلمة مرور, بصمة, تعرف الوجه) لمنع الوصول المادي غير المصرح به.

- المصادقة الثنائية (2FA): فعّلها لحساباتك المهمة (البريد، وسائل التواصل، البنوك) لزيادة الأمان حتى لو سُرقت كلمة المرور.

- النسخ الاحتياطي: احتفظ بنسخ احتياطية منتظمة لبياناتك في مكان آمن (سحابة موثوقة، قرص صلب خارجي).

3. شرح مفصل لبرامج التجسس (Spyware / Stalkerware)

- التعريف: برمجيات خبيثة تُثبَّت سرًا على جهاز الهدف لمراقبة نشاطه وسرقة بياناته دون علمه أو موافقته.

- الأنواع الرئيسية:

- برامج تجسس تجارية (Stalkerware): تباع غالبًا كتطبيقات “مراقبة الأبوة” أو “مراقبة الموظفين” (مثل mSpy, FlexiSPY, KidsGuard). يمكن لأي شخص شراؤها وتثبيتها على هاتف شخص آخر إذا حصل على وصول مادي قصير أو خداعه. تعرض نشاط الجهاز على لوحة تحكم ويب للمخترق.

- برامج تجسس متطورة (Advanced Spyware): طورتها غالبًا حكومات أو جهات تمتلك موارد كبيرة (مثل Pegasus من NSO Group, Predator من Intellexa). تستغل ثغرات

Zero-Clickخطيرة لاختراق الهاتف عن بعد دون أي تفاعل من الضحية. قادرة على تجاوز معظم الحلول الأمنية التقليدية. مرتفعة الثمن وتستهدف أفرادًا محددين (نشطاء، صحفيين، سياسيين). - أحصنة طروادة (Trojans): تطبيقات تبدو شرعية (ألعاب، أدوات، خدمات) تخفي في داخلها برنامج تجسس يتم تنشيطه بعد التثبيت.

- برامج الريموت الإداري (RATs – Remote Access Trojans): تمنح المخترق تحكماً شبه كامل في الجهاز من بعد.

- كيف تعمل:

- التثبيت: عبر الهندسة الاجتماعية، استغلال الثغرات، أو الوصول المادي.

- التمويه: تخفي نفسها جيدًا (قد تظهر كخدمة نظام) لتجنب الاكتشاف.

- جمع البيانات: تسجل المكالمات، الضغطات، المواقع، الرسائل، الصور، إلخ.

- نقل البيانات: تُرسل البيانات المسروقة إلى خادم المُخترق عبر الإنترنت (بيانات الجوال أو WiFi).

- التحكم: يتلقى المخترق البيانات ويمكنه إصدار أوامر للبرنامج (تفعيل الميكروفون/الكاميرا، تثبيت/حذف ملفات).

- التأثيرات:

- انتهاك فادح للخصوصية الشخصية والعائلية والمهنية.

- سرقة الهوية والبيانات المالية.

- ابتزاز ضحايا.

- مراقبة النشاط السياسي أو الاجتماعي.

- تسريب أسرار تجارية أو حكومية.

خلاصة واستنتاج

التهديدات التي تواجه خصوصيتنا وأمننا عبر هواتفنا الذكية حقيقية ومتطورة، كما يتضح من إساءة استخدام أدوات مثل “بيغاسوس” والبرامج التجارية للتنصت. حماية الهاتف تتطلب نهجًا طبقيًا يجمع بين الوعي المستمر والممارسات الآمنة والتقنيات الوقائية.

الإجراءات المادية مثل إزالة الميكروفون الداخلي (للمستخدمين ذوي الحساسية الأمنية القصوى) وتغطية الكاميرا، إلى جانب الإجراءات البرمجية كمراقبة الأذونات وتحديث الأنظمة واستخدام برامج الحماية المتخصصة، تشكل معًا درعًا قويًا. لا توجد حلول سحرية، لكن الالتزام بهذه الإجراءات يرفع بشكل كبير من مستوى الحواجز أمام المخترقين ويحمي خصوصيتنا في عالم متصل باستمرار. الوعي واليقظة هما أول وأهم خطوط الدفاع.

تقرير مفصل حول برنامج بيغاسوس (Pegasus): الآليات والتأثيرات

1. المقدمة

برنامج بيغاسوس (Pegasus) هو أحد أخطر برامج التجسس في العالم، طوّرته شركة NSO Group الإسرائيلية. يُصمَّم لاختراق الهواتف الذكية (iOS وAndroid) ومراقبة الضحايا بشكل كامل دون علمهم، عبر سرقة الرسائل والمكالمات والموقع الجغرافي والبيانات الحسّاسة. يعتمد على تقنيات متطورة مثل استغلال الثغرات الأمنية غير المعروفة (zero-day) وهجمات “بدون نقرة” (zero-click)، ما يسمح بالاختراق دون تفاعل المستخدم. تُروّج NSO Group للبرنامج كأداة لمكافحة الإرهاب والجريمة، لكن التقارير تكشف استخدامه ضد صحفيين ونشطاء وسياسيين حول العالم، مما يهدد الخصوصية وحقوق الإنسان على نطاق واسع .

2. المنهجية

اعتمد هذا التقرير على تحليل 10 مصادر رئيسية (تقارير إخبارية، تحقيقات دولية، دراسات فنية) تغطي الجوانب التقنية والقانونية والإنسانية لبرنامج بيغاسوس. شملت المصادر:

- تحقيقات صحفية دولية (مشروع “بيغاسوس” 2021 بمشاركة 17 مؤسسة إعلامية).

- دراسات فنية من مختبرات أمنية (مثل Citizen Lab وكاسبرسكي).

- تقارير حقوقية (منظمة العفو الدولية، هيومن رايتس ووتش).

- وثائق قضائية (دعوى واتساب ضد NSO Group).

تم تصنيف البيانات إلى أربعة محاور: آلية الاستهداف، تقنيات الاختراق، خلفية المطور، وقوائم الضحايا.

3. النتائج

3.1 طرق اختيار الضحية

- آلية التحديد: تختار الحكومات المشترِكة للبرنامج الضحايا بناءً على قوائم أرقام هواتف، تُقدّم لـNSO Group التي توفر “وصولاً كاملاً” للجهة المشغِّلة. غالباً ما يُستهدف:

- الصحفيون (خصوصاً العاملون في قناة الجزيرة، نيويورك تايمز) .

- النشطاء الحقوقيون (مثل أحمد منصور في الإمارات، ناشطو البحرين) .

- السياسيون المعارضون (أيمن نور في مصر، سياسيون فرنسيون) .

- شخصيات ذات أهمية استراتيجية (أقارب جمال خاشقجي، أباطرة مخدرات في المكسيك) .

- نطاق الاستهداف: كشفت قائمة مسرّبة عام 2021 عن 50,000 رقم هاتف مُحتمل الاستهداف، مع تأكيد اختراق 180 صحفياً و600 سياسي و85 ناشطاً في 45 دولة .

3.2 تقنيات تهكير الجهاز وسرقة البيانات

تعتمد بيغاسوس على ثلاث مراحل هجومية:

- الاختراق:

- هجمات “بدون نقرة” (Zero-Click): تستغل ثغرات في تطبيقات مثل واتساب أو iMessage، حيث يُنزَّل البرمجي الخبيث بمجرد استلام رسالة أو مكالمة فاشلة، دون نقر الضحية على رابط .

- التصيد (Phishing): إرسال روابط خبيثة عبر رسائل نصية أو بريد إلكتروني، كما حصل مع الناشط الإماراتي أحمد منصور عام 2016 .

- المراقبة: بعد الاختراق، يُثبِّت بيغاسوس وحدات برمجية تخوّله:

- تسجيل المكالمات وتشغيل الكاميرا والميكروفون عن بُعد.

- سرقة الرسائل المشفّرة (واتساب، تلغرام) عبر تسجيل نقرات المفاتيح .

- تتبع الموقع الجغرافي وسحب سجلات المتصفح .

- إخفاء الآثار:

- يستخدم قنوات HTTPS مشفّرة لنقل البيانات المسروقة.

- يُخزَّن في ذاكرة الهاتف (RAM) أو المكونات الصلبة، مما يصعّب اكتشافه .

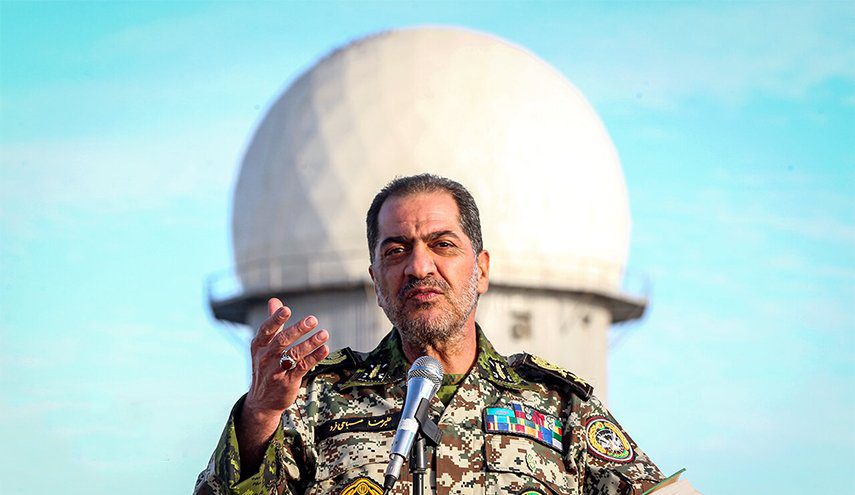

3.3 صانع البرنامج (NSO Group)

- النشأة: تأسست عام 2010 في إسرائيل على يد شاليف هوليو وأومري لافي، وتضم موظفين سابقين في وحدات الاستخبارات الإسرائيلية .

- التمويل: حصلت على استثمارات من جهات مثل نوفالبينا كابيتال، التي تمولها شركة مبادلة الإماراتية (50 مليون يورو) .

- التسويق: تُباع الرخصة مقابل 650,000 دولار لاختراق 10 أجهزة، مع رسوم تركيب 500,000 دولار. تُقيِّد NSO المبيعات للحكومات “المعتمدة” بموافقة وزارة الدفاع الإسرائيلية، لكنها لا تكشف آليات الرقابة على الاستخدام .

- الجدل: أدرجتها الولايات المتحدة في “القائمة السوداء” عام 2021 بعد تجسسها على مسؤولين أمريكيين في أوغندا .

3.4 ضحايا البرنامج

كشف التحقيق الدولي لعام 2021 عن ضحايا في 45 دولة، أبرزهم:

| الفئة | أمثلة بارزة | الدول |

|---|---|---|

| الصحفيون | 34 صحفياً من قناة الجزيرة، صحفيو نيويورك تايمز، جمال خاشقجي (سابقاً) | قطر، السعودية، الهند |

| النشطاء | 9 ناشطين بحرينيين، أحمد منصور (الإمارات)، عمر الراضي (المغرب) | البحرين، الإمارات، المغرب |

| السياسيون | 5 وزراء فرنسيين، أيمن نور (مصر)، روجر تورينت (كاتالونيا) | فرنسا، مصر، إسبانيا |

| شخصيات أخرى | زوجة حاكم دبي السابقة (الأميرة هيا)، دبلوماسيون أمريكيون في أوغندا | الإمارات، أوغندا |

4. المناقشة

4.1 الآثار القانونية والأخلاقية

- انتهاك الخصوصية: يُعد بيغاسوس تهديداً غير مسبوق، حيث يحوّل الهاتف إلى “جهاز تجسس كامل” دون علم المستخدم، مخالفاً للمادة 12 من الإعلان العالمي لحقوق الإنسان .

- إساءة الاستخدام: رغم تبرير NSO Group بالحرب على الإرهاب، كشفت التقارير استخدامه لقمع المعارضة، كما في تجسس المغرب على صحفيين فرنسيين، أو تجسس الإمارات على الأميرة هيا .

- غياب الرقابة: عدم شفافية NSO Group حول عملائها، وافتقارها لآليات فعّالة لمراقبة استخدام البرنامج، سمح بانتهاكات مستمرة .

4.2 التحديات التقنية

- صعوبة الاكتشاف: تقنيات التخفي المتقدمة تجعل اكتشاف بيغاسوس شبه مستحيل دون فحوصات معملية متخصّصة.

- فشل التحديثات: إصلاح الثغرات (مثل تحديث آبل 9.3.5 عام 2016) لا يحمي الأجهزة المخترقة سابقاً، ويستمر بيغاسوس في تطوير هجمات جديدة .

5. الخلاصة

بيغاسوس يمثّل تحولاً خطيراً في عالم المراقبة الرقمية، حيث حوّل تقنيات كانت حكراً على أجهزة المخابرات إلى سلاح متاح للحكومات. رغم قدراته “الخارقة” في الاختراق، فإن غياب الشفافية والرقابة جعله أداة لقمع الحقوق الأساسية.

5.1 توصيات

- للمستخدمين: إعادة تشغيل الهواتف بانتظام لإزالة البرمجيات المخزنة في الذاكرة المؤقتة، وتثبيت برامج مكافحة فيروسات متطورة .

- للمجتمع الدولي: فرض حظر على بيع برامج التجسس حتى تطوير أطر رقابية صارمة، كما دعت الأمم المتحدة عام 2021 .

- للشركات التقنية: تعزيز التعاون مع الباحثين الأمنيين لاكتشاف ثغرات zero-day قبل استغلالها.

5.2 فجوات بحثية

- فعالية الحماية: لا توجد دراسات كافية عن نجاعة برامج مكافحة الفيروسات ضد بيغاسوس.

- الأثر النفسي: غياب تحليل لتأثير المراقبة المستمرة على الضحايا.

- التمويل الخفي: حاجة لمزيد من التحقيقات حول تورط حكومات خليجية في تمويل NSO Group .

“بيغاسوس حوّل الهاتف من أداة اتصال إلى جاسوس في الجيب، وهذا يقتل جوهر الديمقراطية” – غوردون كوريرا، مراسل الشؤون الأمنية في BBC .

أبحاث كلوديو غوارنيري في مكافحة برمجيات التجسس – منهج تقني وإنساني متكامل

نبذة عن الباحث وخلفية عمله

كلوديو غوارنيري، مدير مختبر الأمن التابع لمنظمة العفو الدولية في برلين (Amnesty Tech Security Lab)، يُعد رائداً عالمياً في كشف برمجيات التجسس الخبيثة مثل “بيغاسوس”. بدأ مسيرته بمبادرة “الأمن بلا حدود” (Security Without Borders) عام ٢٠١٦، التي تهدف إلى دعم المدافعين عن حقوق الإنسان بتقنيات مكافحة المراقبة غير المشروعة . تحول مختبره تحت قيادته إلى مرجعية دولية في التحليل الجنائي الرقمي، خاصة بعد مشروع “بيغاسوس” الذي كشف استخدام الحكومات للبرنامج ضد الصحفيين والنشطاء.

أبرز الإسهامات البحثية والتقنية

١. تطوير منهجيات كشف هجمات “بيغاسوس” المتطورة

- آثار خفية في الذاكرة المؤقتة: طور غوارنيري وفريقه تقنيات لاكتشاف إصدارات “بيغاسوس” الحديثة التي لا تُخزن على القرص الصلب، بل تعمل في الذاكرة العشوائية (RAM) فقط، مما يجعلها تختفي عند إعادة تشغيل الهاتف. هذا يجعل عملية جمع الأدلة معقدة وتتطلب تحليلاً فورياً .

- تحليل شبكة غير طبيعية: رصد فريقه أنماطاً شاذة في حركة مرور الشبكة مرتبطة بتطبيقات مثل الصور والموسيقى من آبل أثناء هجمات التجسس، مما يشير إلى استغلال ثغرات جديدة خارج نطاق برامج المراسلة التقليدية .

- تتبع الهجمات “عديمة النقر” (Zero-Click): كشف كيف تخلت جهات الاختراق عن رسائل التصيد لصالح هجمات لا تتطلب تفاعل الضحية، مثل استغلال ثغرات في واتساب وآي ميسيج .

٢. فضح فاعلية “بيغاسوس” ضد أنظمة حديثة

أثبتت أبحاث المختبر تحت إشراف غوارنيري أن الهجمات نجحت ضد هواتف تعمل بأحدث إصدارات iOS حتى يوليو ٢٠٢١، مما نقض مزاعم شركات التكنولوجيا بقدرتها على تحصين الأنظمة بالكامل .

٣. توثيق توسع نطاق الاستهداف

كشف التحليل الجنائي لهواتف الضحايا أن برنامج “بيغاسوس” يمكنه:

- الوصول إلى بيانات حساسة: رسائل، صور، سجلات اتصالات، وحتى تفعيل الكاميرا والميكروفون عن بعد.

- منح المهاجمين صلاحيات أعلى من المالك: عبر الحصول على امتيازات الجذر (Root Privileges)، مما يسمح بالتحكم الكامل بالجهاز .

جدول: تطور آليات هجوم “بيغاسوس” كما وثّقها غوارنيري وفريقه

| نوع الهجوم | آلية التنفيذ | تاريخ الكشف |

|---|---|---|

| التصيد المستهدف | روابط خبيثة عبر SMS أو البريد | ٢٠١٦ |

| هجمات “عديمة النقر” | استغلال ثغرات في واتساب/آي ميسيج | ٢٠١٩ |

| استغلال تطبيقات آبل | ثغرات في تطبيقات الصور والموسيقى | ٢٠٢١ |

المنهج الإنساني: ربط التقنيات بالحقوق الأساسية

رفض غوارنيري النظرة التقنية المجردة، واعتبر التجسس انتهاكاً جسدياً:

“أجهزتنا وبياناتنا امتداد لأجسادنا… العمل الجنائي الرقمي هو شكل من أشكال حماية أنفسنا” .

- تشبيه طبي: يشجع على التعامل مع الضحايا كمرضى يُشخّصون أعراض اختراق أجهزتهم، مع احترام مخاوفهم وشرح الإجراءات بوضوح .

- نقد شركة NSO: وصف برمجياتها بأنها “غير إنسانية”، مؤكداً أن استهداف النشطاء يدمر الثقة في التكنولوجيا كأداة للتغيير الاجتماعي .

نقل المعرفة: تمكين المدافعين عن الحقوق

زمالة الطب الشرعي الرقمي (Digital Forensics Fellowship)

أطلقها غوارنيري لتدريب نشطاء مثل أليكس (ناشطة رومانية) على مواجهة التجسس:

- تدريب عملي ونظري: ورش حول تحليل البرمجيات الخبيثة وتحديد الثغرات.

- شبكات تضامن عابرة للحدود: تبادل تجارب محلية (مثل فضائح التجسس في رومانيا) لمواجهة التهديدات العالمية .

- نصائح عملية للمتدربين:

- تحليل التهديدات المحلية (مثل حملات التصيد).

- فهم احتياجات المستخدمين قبل تقديم حلول تقنية.

- دراسة القصص الإنسانية وراء التقارير الأمنية، مثل كتاب “بيغاسوس: قصة أخطر برامج التجسس في العالم” .

التحديات والتوصيات وفقاً لأبحاثه

تحديات جسيمة

- استحالة الحماية المطلقة: بسبب استغلال ثغرات غير معروفة (“zero-day”)، حتى أكثر المستخدمين حرصاً غير آمنين .

- إنكار شركات التجسس: اتهام تقارير المختبر بـ”الافتراضات غير المثبتة” دون نقد تفصيلي .

توصيات مستقبلية

١. تعاون عالمي: دعم مبادرات مثل “اتفاقية مالابو” التي تقيد تصدير برمجيات المراقبة.

٢. التحديث المستمر: تشديد شركات التكنولوجيا على إصلاح الثغرات فور اكتشافها.

٣. تمكين المجتمع المدني: توسيع برامج الزمالة لتشمل دولاً أكثر عرضة للاختراق.

“لا يمكننا التوقف عن البحث… هذه البرمجيات تدمر حياة البشر. التقدم السياسي في مواجهتها يبدأ بالكشف عن قصص الضحايا” – رؤية غوارنيري .

قال غوارنيري: “هذا سؤال يُطرح عليّ في كل مرة نقوم فيها بتحليل جنائي لجهاز أحدهم: ‘ماذا يمكنني أن أفعل لمنع حدوث هذا مرة أخرى؟‘. الإجابة الصادقة الحقيقية هي: لا شيء”.

الخاتمة: بين التقني والإنساني

أبحاث كلوديو غوارنيري مثلت جسراً بين التعقيد التقني لبرمجيات التجسس والتداعيات الإنسانية المدمرة. عمله لم يقتصر على كشف الثغرات، بل أسس لحركة عالمية تدافع عن خصوصية الإنسان في العصر الرقمي. تحذيره الأبرز: “بيغاسوس” ليس تهديداً افتراضياً، بل أداة قمع ملموسة تتطلب مواجهة جماعية.

وحدة 8200 الإسرائيلية: العمود الفقري للحرب السيبرانية والاستخبارات الإلكترونية

النشأة والتأسيس: من المطبخ إلى الفضاء السيبراني

تأسست الوحدة عام 1952 تحت اسم “الوحدة 515” كقسم متخصص في التجسس الإلكتروني ضمن جهاز الاستخبارات العسكرية “أمان”، وبدأت عملها في ظروف متواضعة – حيث أُقيم أول مختبر تقني لها في مطبخ منزل بمدينة يافا . كانت بداياتها تعتمد على الورق والقلم قبل دخول أول حاسوب “IBM” في الستينيات.

شكلت حرب 1967 نقطة تحول عندما اعترضت مكالمة تاريخية بين جمال عبد الناصر والملك حسين، وكشفت لأول مرة عن قدرات اعتراض الاتصالات الإسرائيلية علناً . أما حرب 1973 فكانت صدمة كبرى؛ حيث فشلت الوحدة في تحذير القيادة من الهجوم المصري-السوري رغم اعتراضها إشارات تحذيرية سوفياتية. أدى هذا الفشل إلى إعادة هيكلتها وإطلاق اسم “8200” عليها .

الهيكل التنظيمي: دولة داخل الدولة

- التبعية: تشكل الوحدة القلب النابض لشعبة المخابرات العسكرية “أمان”، وتعادل في نطاق عملها وكالة الأمن القومي الأمريكية (NSA) أو مركز الاتصالات الحكومية البريطاني (GCHQ) .

- التكوين البشري: تضم نحو 5,000 عنصر، ما يجعلها أكبر وحدة عسكرية منفردة في الجيش الإسرائيلي .

- العلاقة مع الوحدات الخاصة: تعمل بشكل وثيق مع وحدة “سييرت متكال” النخبوية التي تنفذ عمليات الاغتيال وزرع أجهزة التنصت .

- التجنيد: تُختار العناصر من نخبة طلاب الثانوية عبر اختبارات نفسية وتقنية صارمة، مع تركيز على إتقان العربية والمهارات التحليلية .

المهام والعمليات: من التنصت إلى الحرب السيبرانية الهجومية

المهام الأساسية:

- التنصت الشامل: تستغل سيطرتها على بنية الاتصالات في الأراضي الفلسطينية، حيث ترتبط شبكات الهاتف الفلسطينية (“جوال”) تلقائياً بشبكة “بيزيك” الإسرائيلية .

- الحرب الإلكترونية: قيادة الهجمات السيبرانية الهجومية والدفاعية، وتطوير أدوات مثل فيروس “ستوكسنت” الذي عطّل أجهزة تخصيب اليورانيوم الإيراني (2009) .

عمليات باركة:

- هجوم أوجيرو 2017: شلّ شبكة الاتصالات اللبنانية.

- تفجير أجهزة البيجر 2024: تسببت بانفجارات متزامنة في أجهزة اتصال حزب الله بلبنان .

- استهداف حماس بالذكاء الاصطناعي: استخدام نماذج لغوية لتحليل البيانات وتحديد الأهداف .

التقنيات المستخدمة: الذكاء الاصطناعي وأسلحة المستقبل

أدوات متطورة:

- نموذج لغة عربية محكية: يُدرّب على 100 مليار كلمة من محادثات فلسطينية مسربة، لمحاكاة العربية الدارجة والتنبؤ بالسلوكيات .

- بيغاسوس (NSO Group): برنامج تجسس طوره خريجو الوحدة، يتسلل للهواتف ويسجل المكالمات حتى المشفرة .

- منصات المراقبة الشاملة: تجمع بين التنصت السلكي واللاسلكي، وتحليل البيانات الضخمة عبر خوارزميات تصنيف تلقائي .

الابتكار في الحرب:

- مشروع ChatGPT الاستخباراتي: بعد رفض “OpenAI” التعاون، جندت الوحدة خبراء من “غوغل” و”ميتا” لبناء نموذج لغوي مستقل .

التأثير الاستراتيجي: انتصارات وإخفاقات تاريخية

نجاحات محورية:

- عملية “الفرمله” (2007): ساهمت في تدمير المفاعل النووي السوري عبر اختراق اتصالات الهدف .

- حماية الطيران المدني 2018: أحبطت هجوماً لـ”داعش” على رحلة طيران بين أستراليا والإمارات .

إخفاقات مزلزلة:

- فشل أكتوبر 2023: لم تنذر بهجوم “طوفان الأقصى” رغم توفر البيانات، ما أدى إلى استقالة قائدها يوسي شاريئيل .

- تكرر فشل 1973: حين تجاهلت إشارات هجوم يوم الغفران .

العلاقات الدولية: تحالفات سيبرانية غير معلنة

- التعاون مع الـNSA: تبادل تقني وتدريبي مكثف، خاصة في تطوير القدرات الهجومية ضد إيران وحزب الله .

- دور في الصناعة العالمية: تصدير تقنيات المراقبة (مثل بيغاسوس) لدول كالسعودية والإمارات عبر شركات يديرها خريجو الوحدة .

- تأثير على التوازن الإقليمي: تحويل إسرائيل إلى “قوة عظمى سيبرانية” رغم حجمها الصغير، بفضل دمج القطاعات العسكرية والخاصة والأكاديمية .

التحديات والانتقادات: بين الفشل الاستخباراتي وانتهاك الخصوصية

- الرقابة على الفلسطينيين: تتهم بجمع معلومات غير أخلاقية (مثل الأمراض الشخصية والميول الجنسية) لابتزاز نشطاء .

- أخطاء الذكاء الاصطناعي: تحذيرات من “هلوسة” النماذج اللغوية التي قد تؤدي إلى اتهام أبرياء .

- أزمة ثقافية داخلية: بعد 7 أكتوبر 2023، وصف ضباط سابقون الوحدة بأنها “تشهد أسوأ أزمة في تاريخها” بسبب إهمال أساسيات العمل الاستخباراتي .

خريطة الخريجين: من الجيش إلى وادي السليكون

تأثير اقتصادي واستخباراتي:

- حاضنة التكنولوجيا الإسرائيلية: أسس الخريجون شركات مثل “تشك بوينت” و”سايبرارك” و”وايز”، التي تمثل 30% من شركات التكنولوجيا الإسرائيلية بقيمة تريليونات الدولارات .

- الانتقال لوادي السليكون: يُستقطب الخريجون من قبل عمالقة التكنولوجيا العالمية لخبراتهم في الأمن السيبراني .

- ثقافة الشركات الناشئة: وصف كتاب “أمة الشركات الناشئة” الوحدة بأنها “هارفارد إسرائيل”، حيث تطورت فيها ثقافة العمل الجماعي والإبداع تحت الضغط .

الخاتمة: وحدة على مفترق طرق

وحدَة 8200 تمثل تناقضاً صارخاً: قوة سيبرانية جبارة ساهمت في صناعة “المعجزة التكنولوجية” الإسرائيلية، لكنها أيضاً عرضة لأخطاء كارثية كشفتها هزيمة أكتوبر. مستقبلاً، ستواجه تحديات مصيرية:

- إصلاح الثقافة الاستخباراتية: العودة لأساسيات جمع المعلومات بدلاً من الاعتماد المفرط على التكنولوجيا.

- موازنة الأخلاق والتجسس: تحت ضغط انتقادات حقوق الإنسان لانتهاكها خصوصية الفلسطينيين.

- المنافسة مع خصوم متطورين: مثل إيران وحزب الله اللذان طورا قدرات سيبرانية مضادة.

تبقى هذه الوحدة نموذجاً فريداً لـتسليح التكنولوجيا وتحويل المخابرات إلى قوة اقتصادية، لكنها أيضاً دليل على أن التفوق التقني لا يعوّض عن الفشل في فهم العقل البشري.

بناءً على التقرير المقدم، إليك جدول تلخيصي شامل لكل المعلومات الواردة فيه:

التجسس عبر الهواتف المحمولة: الجدول الشامل

| المحور | النقاط الرئيسية | التفاصيل/البيانات الداعمة |

|---|---|---|

| المعلومات المسروقة | 1. المحادثات 2. البيانات الشخصية 3. الموقع الجغرافي 4. نشاط الإنترنت 5. التحكم عن بُعد | – تسجيل المكالمات، قراءة الرسائل (واتساب، تلغرام) – جهات الاتصال، الصور، كلمات المرور – تتبع الموقع في الوقت الحقيقي وسجل الأماكن – سجل التصفح والبحث – تفعيل الكاميرا/الميكروفون سراً، حذف التطبيقات |

| خرافات الحماية | 1. إغلاق الجهاز 2. تغيير الشريحة 3. استخدام هواتف قديمة | – الإغلاق الكامل (Power Off): يمنع التجسس (مع استثناءات نادرة) – شاشة القفل فقط: لا يمنع – وضع الطيران: يمنع نقل البيانات الجديدة فقط – تغيير الشريحة: لا يؤثر على برامج التجسس (تعتمد على الإنترنت) – الهواتف القديمة: أكثر خطورة (انعدام التحديثات الأمنية، ثغرات غير معروفة) |

| أساليب الاختراق | 6 طرق رئيسية | 1. الهندسة الاجتماعية (خداع المستخدم) 2. استغلال الثغرات (هجمات Zero-Click) 3. التصيد الاحتيالي 4. تطبيقات غير موثوقة 5. شبكات WiFi غير آمنة 6. الوصول المادي |

| إجراءات الوقاية | 10 إجراءات أساسية ومتقدمة | 1. تحديث نظام التشغيل والتطبيقات 2. تثبيت التطبيقات من المتاجر الرسمية فقط 3. مراجعة أذونات التطبيقات (خاصة الكاميرا/الميكروفون) 4. استخدام برامج مكافحة فيروسات 5. عدم النقر على روابط مجهولة 6. تجنب شبكات WiFi العامة 7. تغطية الكاميرا فيزيائيًا 8. إزالة الميكروفون الداخلي (للمستخدمين الحساسين) 9. استخدام قفل شاشة قوي 10. تفعيل المصادقة الثنائية (2FA) |

| برامج التجسس (Spyware) | 1. أنواعها 2. آلية العمل 3. التأثيرات | – التجارية: (mSpy, FlexiSPY) تباع كـ”مراقبة أبوية” – المتطورة: (Pegasus, Predator) تستهدف نشطاء/صحفيين – آلية العمل: التثبيت → التمويه → جمع البيانات → النقل → التحكم – التأثيرات: انتهاك الخصوصية، سرقة الهوية، ابتزاز، تسريب أسرار |

| Pegasus (بيغاسوس) | 1. الضحايا 2. التقنيات 3. جهة التطوير | – الضحايا: 50,000 رقم مستهدف، 180 صحفيًا، 600 سياسي (45 دولة) – التقنيات: هجمات Zero-Click، استغلال ثغرات واتساب/iMessage – المطور: NSO Group الإسرائيلية (تمولها الإمارات عبر نوفالبينا كابيتال) |

| أبحاث Guarnieri | 1. الاكتشافات 2. المنهجية | – كشف هجمات Pegasus المخزنة في الـ RAM – توثيق اختراق أحدث أنظمة iOS – الربط بين التقني والإنساني: “التجسس انتهاك جسدي” – تدريب نشطاء عبر “زمالة الطب الشرعي الرقمي” |

| وحدة 8200 الإسرائيلية | 1. المهام 2. التقنيات 3. التأثير | – المهام: التنصت الشامل، حرب سيبرانية (هجوم أوجيرو 2017) – التقنيات: ذكاء اصطناعي لتحليل العربية المحكية، تطوير Pegasus – التأثير: 30% من شركات التكنولوجيا الإسرائيلية أسسها خريجو الوحدة (مثل Check Point) |

إحصائيات وحقائق رئيسية

| الفئة | البيان |

|---|---|

| هجمات Zero-Click | – نجاح هجمات Pegasus ضد أحدث إصدارات iOS حتى 2021 |

| ضحايا Pegasus | – 50,000 رقم هاتف في القوائم المستهدفة (180 صحفيًا، 600 سياسي) |

| تكلفة الرخصة | – 650,000 دولار لاختراق 10 أجهزة (رسوم تركيب 500,000 دولار) |

| الوحدة 8200 | – 5,000 عنصر (أكبر وحدة عسكرية إسرائيلية) |

| فشل استخباراتي | – تجاهل تحذيرات هجوم 7 أكتوبر 2023 (رغم توفر البيانات) |

توصيات حاسمة من التقرير

- للمستخدمين:

- إعادة تشغيل الهاتف أسبوعيًا لإزالة البرمجيات من الذاكرة المؤقتة.

- استخدام غطاء فيزيائي للكاميرا وإزالة الميكروفون للحساسية القصوى.

- للمجتمع الدولي:

- فرض حظر على بيع برامج التجسس (مطالبات أممية 2021).

- للشركات التقنية:

- التعاون مع الباحثين الأمنيين لإصلاح ثغرات zero-day فور اكتشافها.

“الهاتف الذكي تحوّل من أداة اتصال إلى جاسوس في جيبك” — تقرير مشروع Pegasus 2021.

بقلم: الباحث المتخصص في التكنولوجيا والأمن العسكري المهندس فارس المغوار

هذه المقالة جزء من سلسلة “أسلحة العدو الخفية”

تحذير أخير:

“وحدة 8200 الإسرائيلية وحدها اخترقت 50,000 هاتف حول العالم (2021-2024). السؤال ليس: هل أنت مستهدف؟

بل: ماذا فعلت اليوم لحماية نفسك؟“